Page 11 - TNR-V02N1

P. 11

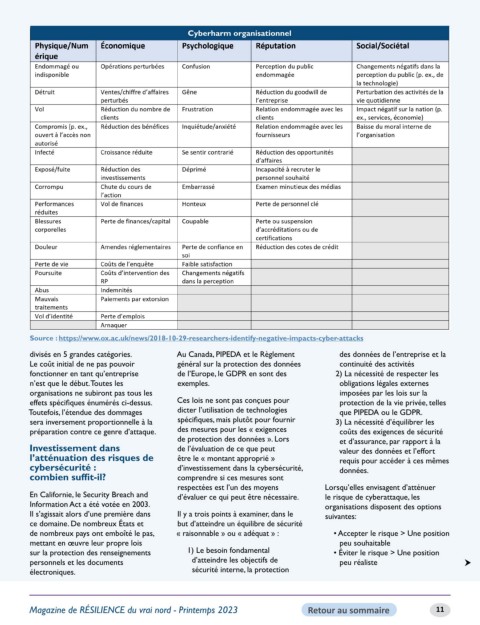

Cyberharm organisationnel

Source : https://www.ox.ac.uk/news/2018-10-29-researchers-identify-negative-impacts-cyber-attacks

divisés en 5 grandes catégories. Au Canada, PIPEDA et le Règlement des données de l’entreprise et la

Le coût initial de ne pas pouvoir général sur la protection des données continuité des activités

fonctionner en tant qu’entreprise de l’Europe, le GDPR en sont des 2) La nécessité de respecter les

n’est que le début. Toutes les exemples. obligations légales externes

organisations ne subiront pas tous les imposées par les lois sur la

effets spécifiques énumérés ci-dessus. Ces lois ne sont pas conçues pour protection de la vie privée, telles

Toutefois, l’étendue des dommages dicter l’utilisation de technologies que PIPEDA ou le GDPR.

sera inversement proportionnelle à la spécifiques, mais plutôt pour fournir 3) La nécessité d’équilibrer les

préparation contre ce genre d’attaque. des mesures pour les « exigences coûts des exigences de sécurité

de protection des données ». Lors et d’assurance, par rapport à la

Investissement dans de l’évaluation de ce que peut valeur des données et l’effort

l’atténuation des risques de être le « montant approprié » requis pour accéder à ces mêmes

cybersécurité : d’investissement dans la cybersécurité, données.

combien suffit-il? comprendre si ces mesures sont

respectées est l’un des moyens Lorsqu’elles envisagent d’atténuer

En Californie, le Security Breach and d’évaluer ce qui peut être nécessaire. le risque de cyberattaque, les

Information Act a été votée en 2003. organisations disposent des options

Il s’agissait alors d’une première dans Il y a trois points à examiner, dans le suivantes:

ce domaine. De nombreux États et but d’atteindre un équilibre de sécurité

de nombreux pays ont emboîté le pas, « raisonnable » ou « adéquat » : • Accepter le risque > Une position

mettant en œuvre leur propre lois peu souhaitable

sur la protection des renseignements 1) Le besoin fondamental • Éviter le risque > Une position

personnels et les documents d’atteindre les objectifs de peu réaliste

électroniques. sécurité interne, la protection

Magazine de RÉSILIENCE du vrai nord - Printemps 2023 Retour au sommaire 11