Page 13 - TNR-V02N1

P. 13

• Transférer le risque > Obtenir une couverture d’information sur la santé protégée (PHI) et toute

d’assurance cybersécurité en espérant qu’ils autre information sensible.

absorberont le coût si le risque est réduit. o Les clients ont davantage confiance en un

• Réduire les risques > Obtenir l’aide extérieure en fournisseur qui investit dans la sécurité des

matière de cybersécurité d’une société externe, données.

spécialisée dans la sécurité informatique. o Certains fournisseurs de cybersécurité offrent

• Se couvrir contre le risque > Réduire et transférer des garanties en cas de violation du réseau,

le risque, en mettant en œuvre à la fois (3) et (4) - pour les clients couverts par leurs services de

l’approche « ceinture et bretelles ». surveillance gérés.

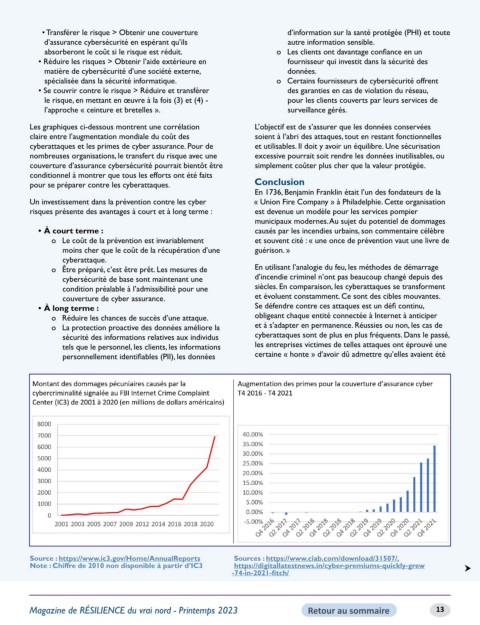

Les graphiques ci-dessous montrent une corrélation L’objectif est de s’assurer que les données conservées

claire entre l’augmentation mondiale du coût des soient à l’abri des attaques, tout en restant fonctionnelles

cyberattaques et les primes de cyber assurance. Pour de et utilisables. Il doit y avoir un équilibre. Une sécurisation

nombreuses organisations, le transfert du risque avec une excessive pourrait soit rendre les données inutilisables, ou

couverture d’assurance cybersécurité pourrait bientôt être simplement coûter plus cher que la valeur protégée.

conditionnel à montrer que tous les efforts ont été faits

pour se préparer contre les cyberattaques. Conclusion

En 1736, Benjamin Franklin était l’un des fondateurs de la

Un investissement dans la prévention contre les cyber « Union Fire Company » à Philadelphie. Cette organisation

risques présente des avantages à court et à long terme : est devenue un modèle pour les services pompier

municipaux modernes. Au sujet du potentiel de dommages

• À court terme : causés par les incendies urbains, son commentaire célèbre

o Le coût de la prévention est invariablement et souvent cité : « une once de prévention vaut une livre de

moins cher que le coût de la récupération d’une guérison. »

cyberattaque.

o Être préparé, c’est être prêt. Les mesures de En utilisant l’analogie du feu, les méthodes de démarrage

cybersécurité de base sont maintenant une d’incendie criminel n’ont pas beaucoup changé depuis des

condition préalable à l’admissibilité pour une siècles. En comparaison, les cyberattaques se transforment

couverture de cyber assurance. et évoluent constamment. Ce sont des cibles mouvantes.

• À long terme : Se défendre contre ces attaques est un défi continu,

o Réduire les chances de succès d’une attaque. obligeant chaque entité connectée à Internet à anticiper

o La protection proactive des données améliore la et à s’adapter en permanence. Réussies ou non, les cas de

sécurité des informations relatives aux individus cyberattaques sont de plus en plus fréquents. Dans le passé,

tels que le personnel, les clients, les informations les entreprises victimes de telles attaques ont éprouvé une

personnellement identifiables (PII), les données certaine « honte » d’avoir dû admettre qu’elles avaient été

Source : https://www.ic3.gov/Home/AnnualReports Sources : https://www.ciab.com/download/31507/,

Note : Chiffre de 2010 non disponible à partir d’IC3 https://digitallatestnews.in/cyber-premiums-quickly-grew

-74-in-2021-fitch/

Magazine de RÉSILIENCE du vrai nord - Printemps 2023 Retour au sommaire 13