Page 59 - TNR-V02N2

P. 59

Notification - A functional exercise that implements a plan’s Code malveillant Malware (page 34)

stakeholder notification process of plan activation. Programme inséré secrètement dans un autre programme

dans le but de détruire des données, d’exécuter des

Plan Walkthrough - A discussion-based training exercise to programmes destructeurs ou intrusifs, ou de compromettre

review and discuss each portion of a resilience plan to la confidentialité, l’intégrité ou la disponibilité des données,

familiarize key stakeholders of the plan’s scope, contents, des applications ou du système d’exploitation de la victime.

policies, and procedures.

Malicious Code Malware (page 34) Types de logiciels malveillants

A program that is covertly inserted into another program Ransomware - Un type de logiciel malveillant qui est une

with the intent to destroy data, run destructive or intrusive forme d’extorsion. Il crypte le disque dur de la victime en

programs, or otherwise compromise the confidentiality, lui interdisant l’accès aux fichiers clés. La victime doit alors

integrity, or availability of the victim’s data, applications, or payer une rançon pour décrypter les fichiers et y avoir à

operating system.

nouveau accès.

Types of Malware:

Logiciel espion - Logiciel installé secrètement ou

Ransomware - A type of malware that is a form of extortion. subrepticement dans un système d’information pour

It works by encrypting a victim’s hard drive denying them recueillir des informations sur des personnes ou des

access to key files. The victim must then pay a ransom to organisations à leur insu ; il s’agit d’un type de code

decrypt the files and gain access to them again. malveillant.

Spyware - Software that is secretly or surreptitiously Virus - Programme informatique capable de se copier

installed into an information system to gather information et d’infecter un ordinateur sans l’autorisation ou la

on individuals or organizations without their knowledge; a connaissance de l’utilisateur. Un virus peut corrompre

type of malicious code. ou supprimer des données sur un ordinateur, utiliser des

programmes de courrier électronique pour se propager à

Virus - A computer program that can copy itself and infect d’autres ordinateurs ou même effacer tout ce qui se trouve

a computer without permission or knowledge of the user. sur un disque dur.

A virus might corrupt or delete data on a computer, use

e-mail programs to spread itself to other computers, or Ver - Programme informatique ou algorithme qui se

even erase everything on a hard disk. reproduit sur un réseau informatique et effectue

généralement des actions malveillantes.

Worm - A computer program or algorithm that replicates

itself over a computer network and usually performs Capacité de point de récupération (page

malicious actions. 31)

Le moment où les données ont été restaurées et/ou les

Recovery Point Capability (page 31) systèmes ont été rétablis (à l’endroit désigné pour la

The point in time to which data was restored and/or récupération/le remplacement) après une panne ou au

systems were recovered (at the designated recovery/ cours d’un exercice de reprise après sinistre.

alternate location) after an outage or during a disaster

recovery exercise. Capacité de temps de récupération (page

32)

Recovery Time Capability (page 32) Le temps démontré pendant lequel les systèmes, les

The demonstrated amount of time in which systems, applications et/ou les fonctions ont été récupérés, lors

applications and/or functions have been recovered, during d’un exercice ou d’un événement réel, à l’emplacement

an exercise or actual event, at the designated recovery/ de récupération/de remplacement désigné (physique ou

alternate location (Physica or virtual). Ω virtuel). Ω

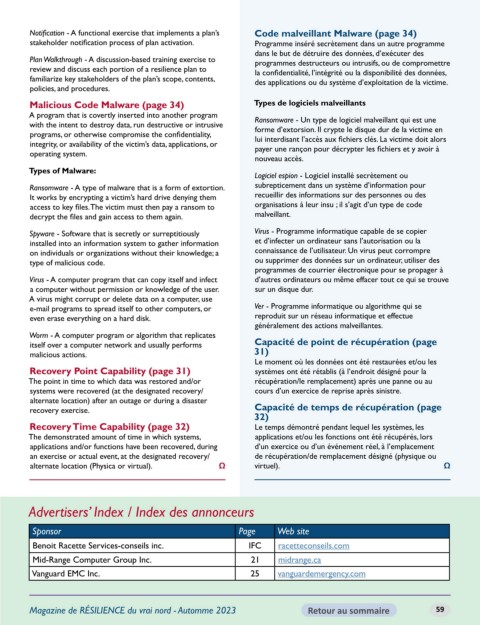

Advertisers’ Index / Index des annonceurs

Sponsor Page Web site

Benoit Racette Services-conseils inc. IFC racetteconseils.com

Mid-Range Computer Group Inc. 21 midrange.ca

Vanguard EMC Inc. 25 vanguardemergency.com

Magazine de RÉSILIENCE du vrai nord - Automme 2023 Retour au sommaire 59