Page 11 - TNR-V01N1

P. 11

complexe par nature. Les données

peuvent être chiffrées, elles peuvent

être compromises et les données

de sauvegarde peuvent également

être affectées. Des données peuvent

avoir été extraites par les pirates.

Les applications peuvent ne plus

être opérationnelles. Les systèmes

d’exploitation peuvent être affectés

ou modifiés avec des points d’accès

dérobés. Les données sur les RH et

le personnel, comme les numéros

d’Assurance Sociale ou de compte

bancaire, peuvent être à risque.

À la première minute, il n’y a pas de

temps estimé pour la récupération.

Comprendre l’étendue des dégâts

prend du temps. Il s’agit d’une

situation typiquement très stressante.

Des données sensibles peuvent avoir

été volées, divulguées, détruites,

modifiées ou rendues inutilisables

sous votre gouverne.

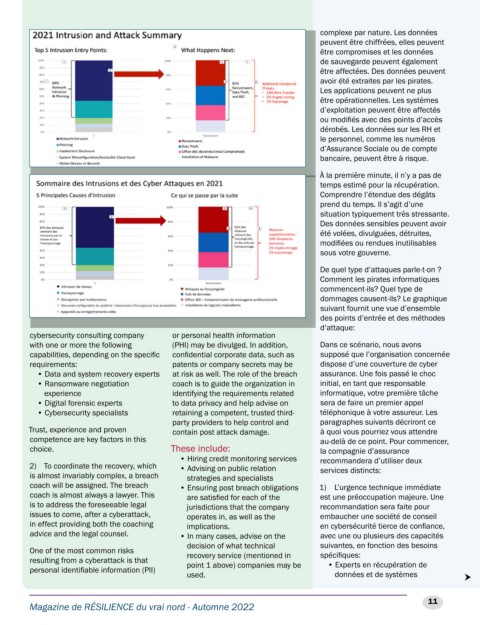

De quel type d’attaques parle-t-on ?

Comment les pirates informatiques

commencent-ils? Quel type de

dommages causent-ils? Le graphique

suivant fournit une vue d’ensemble

des points d’entrée et des méthodes

d’attaque:

cybersecurity consulting company or personal health information

with one or more the following (PHI) may be divulged. In addition, Dans ce scénario, nous avons

capabilities, depending on the specific confidential corporate data, such as supposé que l’organisation concernée

requirements: patents or company secrets may be dispose d’une couverture de cyber

• Data and system recovery experts at risk as well. The role of the breach assurance. Une fois passé le choc

• Ransomware negotiation coach is to guide the organization in initial, en tant que responsable

experience identifying the requirements related informatique, votre première tâche

• Digital forensic experts to data privacy and help advise on sera de faire un premier appel

• Cybersecurity specialists retaining a competent, trusted third- téléphonique à votre assureur. Les

party providers to help control and paragraphes suivants décriront ce

Trust, experience and proven contain post attack damage. à quoi vous pourriez vous attendre

competence are key factors in this au-delà de ce point. Pour commencer,

choice. These include: la compagnie d’assurance

• Hiring credit monitoring services recommandera d’utiliser deux

2) To coordinate the recovery, which • Advising on public relation services distincts:

is almost invariably complex, a breach strategies and specialists

coach will be assigned. The breach • Ensuring post breach obligations 1) L’urgence technique immédiate

coach is almost always a lawyer. This are satisfied for each of the est une préoccupation majeure. Une

is to address the foreseeable legal jurisdictions that the company recommandation sera faite pour

issues to come, after a cyberattack, operates in, as well as the embaucher une société de conseil

in effect providing both the coaching implications. en cybersécurité tierce de confiance,

advice and the legal counsel. • In many cases, advise on the avec une ou plusieurs des capacités

decision of what technical suivantes, en fonction des besoins

One of the most common risks recovery service (mentioned in spécifiques:

resulting from a cyberattack is that point 1 above) companies may be • Experts en récupération de

personal identifiable information (PII)

used. données et de systèmes

11

Magazine de RÉSILIENCE du vrai nord - Automne 2022